18.11.20

La tecnologia è un incantesimo che nasconde meccanismi complessi, è facile quindi pensare che i nostri smartphone, pieni di app, siano diversi da un computer. Eppure, nel sistema operativo che li fa funzionare tutto si svolge in maniera simile ad un Pc: ci sono cartelle che contengono file e documenti, copie delle nostre chat, video e audio, e informazioni sull’utilizzo del dispositivo e sulla nostra posizione GPS. Un nuovo report dell’associazione statunitense Upturn svela che queste informazioni fanno gola alle forze dell’ordine americane anche in casi di reati minori, come semplici furti, possesso di marijuana o persino deturpamento del suolo pubblico, e per ottenerle usano tecnologie per l’estrazione forense dei dati senza sufficienti garanzie per i diritti degli indagati.

Anche in Italia molti di questi strumenti sono già acquistati da anni da Polizia, Carabinieri e Guardia di Finanza. Uno di quelli indicati nel report, venduto dall’azienda israeliana Cellebrite, è stato utilizzato anche sul cellulare del cittadino eritreo che la Procura di Palermo aveva scambiato e arrestato al posto di Medhanie Yehdego Mered, uno dei trafficanti di migranti più ricercati al mondo, conosciuto come “il Generale”. L’analisi del dispositivo, alla base delle accuse, avrebbe dovuto fornire prove a conferma della sua identità, ma nel 2019 la Corte d’Assise di Palermo ha confermato che la persona detenuta per tre anni era in realtà un innocente, Medhanie Tesfamariam Berhe, rivelando così un grave scambio d’identità che ha dato origine a uno dei più clamorosi errori giudiziari degli ultimi trent’anni.

Tutti vogliono mettere le mani sui nostri dati

«Per troppo tempo, il dibattito e la discussione pubblica su questi strumenti è stata dedicata ai casi più rari ed eccezionali in cui le forze dell’ordine non possono accedere ai dati dei cellulari,» si legge nel report di Upturn. Ed effettivamente, almeno negli Stati Uniti, una delle vicende che ha attirato l’interesse mondiale è stata l’attacco terroristico di San Bernardino avvenuto nel 2015: l’Fbi voleva accedere ai contenuti dell’iPhone 5C dell’attentatore e aveva chiesto ad Apple di creare una backdoor per indebolire la crittografia e permettere l’analisi dei file presenti. Lo stallo si è risolto solo grazie a quello che sembra essere stato l’intervento di alcuni hacker professionisti e non grazie ad un’azienda come riportato in precedenza.

Backdoor

In informatica, una backdoor è una porzione di codice che permette di bypassare i controlli e le misure di sicurezza di un sistema, fornendo così un accesso non autorizzato ai malintenzionati. Di solito è inserita di nascosto e nemmeno gli sviluppatori originari del sistema stesso se ne possono accorgere. Avere una backdoor in un sistema che usa la crittografia end-to-end, dove quindi solo le due parti che comunicano possono leggere i messaggi, permette a chiunque ne conosca l’esistenza di leggere il contenuto delle chat. Per avere un’analogia con il mondo materiale: è come se il fabbro che ci monta la porta di casa non sapesse che quella serratura ha un difetto di fabbrica messo lì appositamente dalle forze dell’ordine, le quali riescono ad aprirla con una chiave apposita.

La crittografia e i passcode per lo sblocco ci proteggono da occhi indiscreti ma potrebbero anche frenare le investigazioni delle forze dell’ordine o dell’autorità giudiziaria.

Nel caso Mered, le carte della relazione di consulenza tecnica ottenute da IrpiMedia mostrano le capacità del software Cellebrite UFED. L’analisi è stata svolta sul Samsung trovato addosso all’imputato al momento del suo arresto in Sudan a maggio 2016. Sono stati estratti dati relativi a tutte le chat presenti—da Viber a WhatsApp, inclusa anche Facebook Messenger—, tutti i file audio e video inviati, la cronologia delle telefonate effettuate sia con le app sia tramite il cellulare. Dai contatti estratti è stato possibile ricostruire la sua rete di relazioni e confrontarli anche con i tabulati ottenuti dagli operatori telefonici. Tra le foto estratte ci sono anche quelle per i festeggiamenti del compleanno di un minore.

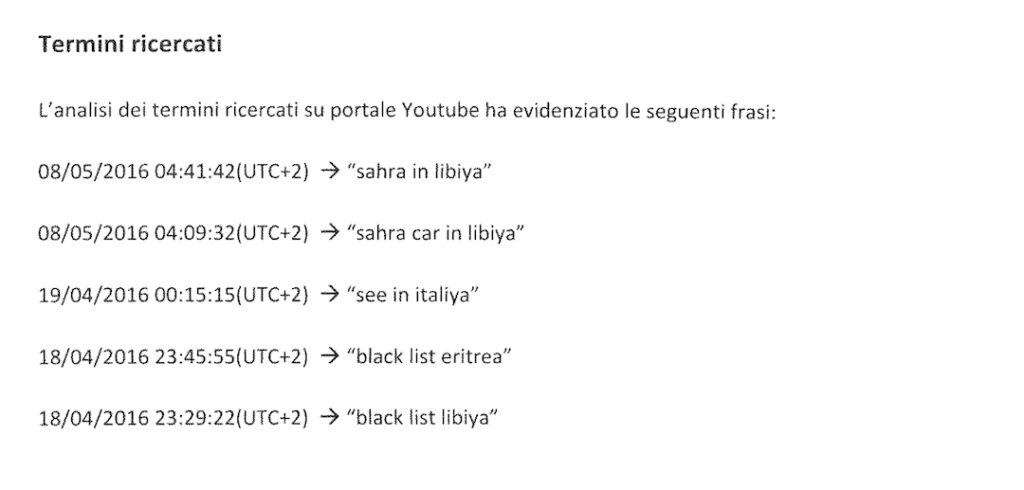

Sono state analizzate anche le tracce della navigazione internet e le ricerche effettuate su YouTube, complete di orario e data—tra i termini di ricerca c’erano “sahra car in libiya” e “see in italiya” che sono video che guarderebbe qualunque persona prima di mettersi in viaggio, non necessariamente la cronologia di ricerca di un trafficante.

Queste informazioni avrebbero dovuto confermare l’esistenza di contatti in Svezia, dove si trovavano la moglie e il figlio del vero trafficante, e le sue attività. Solo successive analisi del DNA del figlio e il confronto dell’impronta vocale di alcune intercettazioni hanno dimostrato inequivocabilmente che Berhe non era la persona che si stava cercando.

L’associazione Upturn conferma ampiamente le capacità di queste tecnologie nel proprio report, e sottolinea come negli USA le forze dell’ordine utilizzano questi strumenti per quasi ogni tipo di reato: graffiti, taccheggio, possesso di marijuana, prostituzione, vandalismo, incidenti d’auto, violazioni della libertà vigilata, piccoli furti, e qualunque altro reato collegato alle sostanze stupefacenti. Se c’è uno smartphone, possiamo stare certi che le forze dell’ordine cercheranno di copiare tutti i file e cartelle di sistema che contiene, compreso il recupero dei file cancellati.

Il mercato italiano

Upturn ha prodotto questo report inviando più di 100 richieste FOIA e utilizzando database governativi sulle spese. Tutti i documenti ottenuti sono consultabili online. Tra questi ci sono anche quelli sui pagamenti che permettono così di avere un quadro sui venditori a cui si rivolgono le forze dell’ordine statunitensi. Tra i nomi più citati ci sono Cellebrite, Magnet Forensics, Grayshift, MSAB, AccessData, e Oxygen Forensics.

La polizia ha delle linee guida in Europa?

Nel 2018 Privacy International, associazione britannica attiva sui temi dei diritti digitali e della sorveglianza, ha svolto una ricerca nel Regno Unito simile a quella di Upturn. Inviando richieste di accesso FOIA a 47 diverse forze di polizia britanniche, aveva mostrato l’assenza di linee guida a livello nazionale, conflitti sulle leggi che si applicano in questi casi di perquisizioni digitali e, ancora più grave, mancando dettagli sui tempi di conservazione le forze dell’ordine finivano con il conservare i dati estratti indefinitamente, anche se il sospettato risultava poi essere innocente.

In Italia, nel 2018 richieste di informazioni simili si sono scontrate contro il muro inaccessibile della riservatezza per motivi di pubblica sicurezza. Erano state inviate più di 30 richieste FOIA a Procure, Carabinieri, Guardia di Finanza, e dipartimenti del Ministero dell’Interno, dislocati su diverse città: Torino, Milano, Bologna, Roma, Palermo, Napoli. Queste richieste hanno mostrato la disparità di trasparenza tra l’Italia e gli altri stati: le attività svolte dalle forze dell’ordine in Italia sembrano godere di una particolare cortina di fumo a protezione.

Tra le richieste, vi erano: dettagli sulle linee guida, sulla raccolta centralizzata dei dati e sulle tecnologie in uso—molte delle domande erano state riprese dal modello di richiesta messo a disposizione da Privacy International.

La Guardia di Finanza è stata l’unica a rispondere fornendo alcuni dettagli parziali e un rimando generale ad un manuale operativo: esiste Ia qualifica di “Computer Forensics e Data Analysis”, attribuita a militari che hanno seguito uno specifico corso di formazione, e sono stati dotati di apparati specifici. Questi militari operano a supporto dei Reparti operativi nell’espletamento dei poteri di polizia giudiziaria ed economico-finanziaria. Non ci sono dettagli però sui tempi di conservazione, pur sottolineando come le «evidenze digitali […] non sono mai conservate centralmente». Le tecnologie e i prodotti acquistati non vengono indicati e si suggerisce di cercarli online nelle sezioni Amministrazione Trasparente.

In Italia non si hanno quindi dettagli sufficienti sull’utilizzo di questi sistemi da parte di tutte le forze dell’ordine né tantomeno sulle finalità di utilizzo dei dati estratti.

Negli Stati Uniti, si legge nel report, «poche linee guida menzionano eventuali limiti sulla durata di conservazione dei dati estratti, o su come tali dati possano essere utilizzati al di fuori dell’ambito dell’indagine in corso».

Molte di queste aziende sono le stesse che troviamo nelle gare d’appalto delle forze dell’ordine italiane: Oxygen Forensics acquistata dalla Polizia Postale di Roma, Cellebrite acquistata dalla Guardia di Finanza, Magnet Forensics per le attività della Polizia Giudiziaria. A fine 2019, il Raggruppamento Operativo Speciale (ROS) dell’Arma dei Carabinieri ha aggiudicato un appalto di circa un milione di euro all’azienda 4N6 srl, unica società partecipante nonché rivenditrice ufficiale di diverse delle aziende citate nel report di Upturn, per la fornitura di diversi strumenti per l’estrazioni forense di dati.

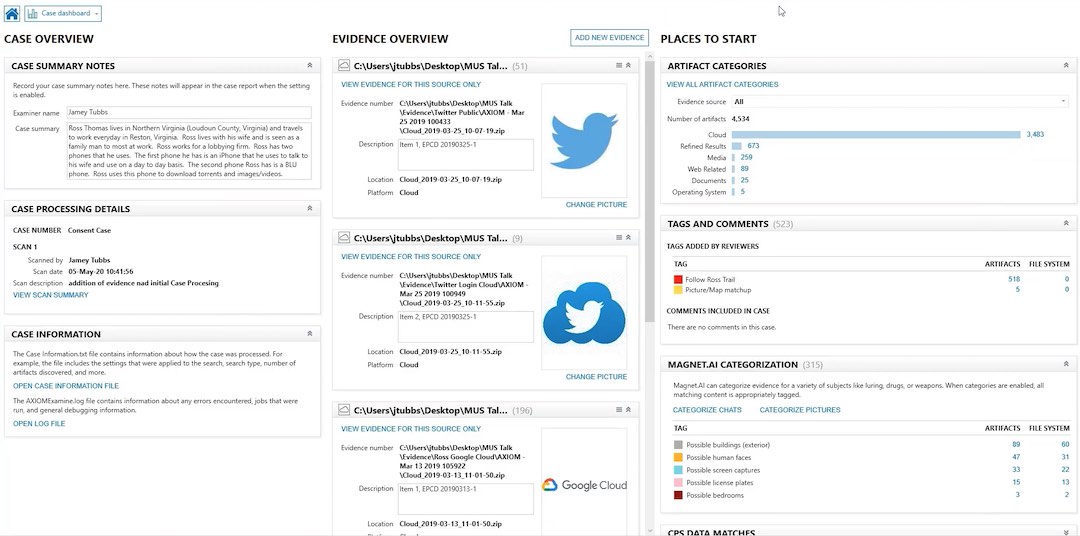

Tra le caratteristiche richieste nel disciplinare, oltre a quelle più comuni discusse sopra, c’è anche quella di creare una correlazione tra le informazioni delle reti WiFi a cui si è connesso lo smartphone, le celle telefoniche e le posizioni GPS, in modo da avere una mappa degli spostamenti. L’azienda fornisce al ROS il software Encase Forensics, per analisi ed estrazione dati dai computer Windows, Linux e Apple. Ma anche Axiom Computer per l’identificazione della navigazione web su browser e permettere così anche un’analisi delle attività online. Dall’offerta tecnica si legge che il software Axiom sfrutta anche degli algoritmi di intelligenza artificiale per la classificazione automatica delle immagini trovate sui dispositivi: le categorie si dividono in armi, documenti, screenshot, nudo, volti, mappe, automobili, edifici, droni e droga.

Nell’appalto sono inclusi anche i software Cellebrite UFED 4PC Ultimate e il dispositivo Cellebrite UFED Touch 2 per fare direttamente estrazione e analisi dei dati dagli smartphone. L’azienda allega anche una tabella di più di quattrocento pagine dove indica tutti i modelli di smartphone da cui è possibile estrarre i dati: sono circa undicimila diversi modelli e per oltre cinquemila di questi è possibile anche bypassare il codice di sblocco. Per i dispositivi di ultima generazione come iPhone 8, iPhone X e diversi Samsung, richiesti dal ROS, l’azienda rimanda al servizio Cellebrite Advanced Services che permette di avere assistenza diretta da parte di un team specializzato di dipendenti Cellebrite.

L’editoriale

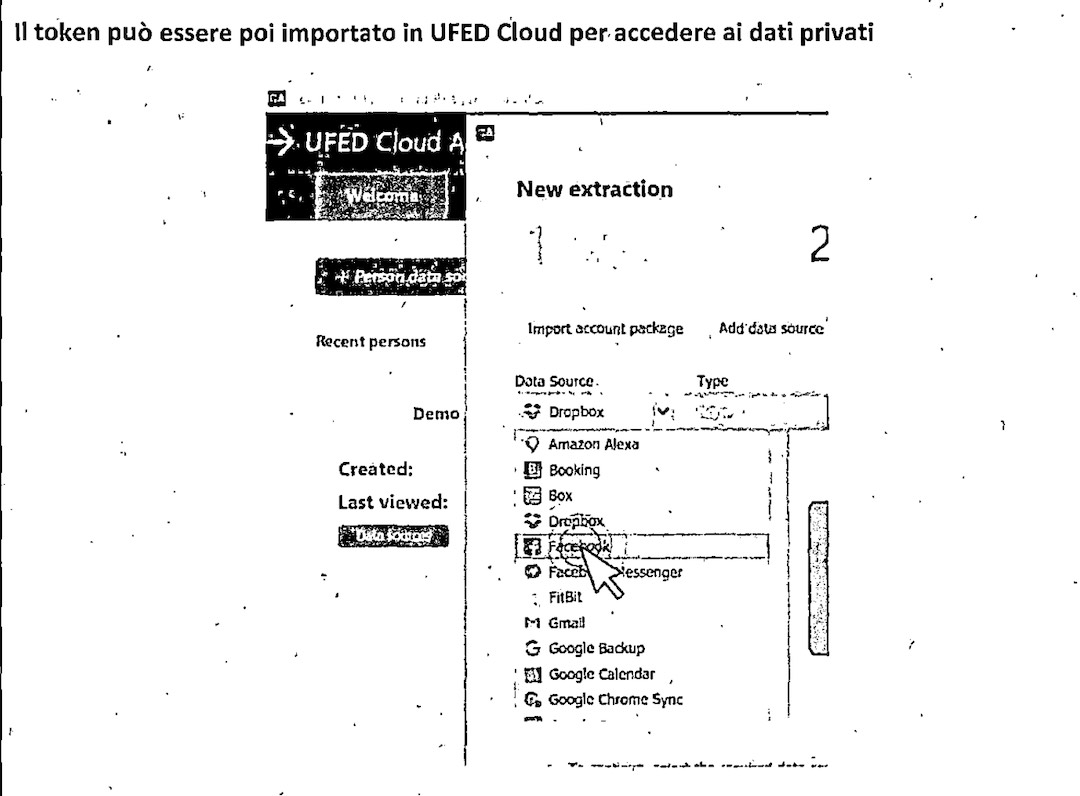

Quando usiamo i nostri smartphone molti dei contenuti che postiamo sui social o tramite altre app finiscono sui server delle aziende che li sviluppano: le nostre foto su Instagram, i percorsi di allenamento che tracciamo con le app per la corsa, e tutte le nostre chat non protette dalla crittografia sono di fatto conservate su computer che non sono nostri. Gli strumenti acquistati dal ROS permettono dunque di arrivare a quei dati — sia sfruttando le credenziali d’accesso (se fornite dall’indagato) oppure sfruttando altri file presenti sugli smartphone ma che sono nascosti ai nostri occhi: i cosiddetti token di autenticazione.

Se ogni volta che usiamo le app non siamo costretti a fare di nuovo l’accesso con username e password è proprio perché sono presenti sul nostro dispositivo dei codici che permettono di autenticarci, i token appunto. Chiunque entra in possesso di quel file può entrare nei nostri profili esattamente come se fossimo noi stessi a farlo.

E proprio questa possibilità era stata sfruttata sul dispositivo di Berhe: «la chiave di accesso token al profilo Facebook è stata estratta dalla copia forense del telefono cellulare analizzato», si legge nelle carte, e grazie a UFED Cloud Analyzer «è stato possibile effettuare una copia forense» del profilo Facebook dell’indagato.

Se in quel caso si è limitati al solo account Facebook, nell’offerta tecnica dell’azienda 4N6 si può leggere una lista di 57 app e servizi online da cui il ROS potrà estrarre i dati salvati in cloud: si va dai dati raccolti dai servizi Google fino ai backup di iCloud incluse le posizioni, le foto e la cronologia di Safari, ma anche i prodotti Microsoft come Office 365 e Outlook, e servizi come Amazon Alexa, Dropbox, Booking.com, Fitbit e OKCupid.

Il report di Upturn mostra quindi come le forze dell’ordine utilizzino strumenti per l’estrazione di dati dai dispositivi mobili decine di migliaia di volte e spesso senza sufficienti garanzie per l’indagato. E anche l’Italia non sembra fare eccezione. Se da un lato queste tecnologie sono uno strumento investigativo polivalente, che fornisce accesso a una vasta gamma di informazioni utili alle indagini, dall’altro mostrano come questa stessa mole di dati potrebbe essere utilizzata in modo scorretto senza una appropriata contestualizzazione dei fatti. Proprio nel caso Mered i dati estratti sembravano dipingere inequivocabilmente un quadro che però si è rivelato essere completamente sbagliato e non ha evitato un grave scambio di persona a cui è seguita la condanna di un innocente e una ingiusta detenzione di tre anni.